- ГПО — принудительное применение — понятие и способы использования в IT-сфере

- GPO enforced: особенности использования и применение

- Особенности использования GPO enforced

- Применение GPO enforced

- MSBRO: возможности и преимущества

- Замыкание групповой политики: принципы и применение

- Делегирование групповых политик: эффективное управление

- Использование делегирования групповых политик

- Применение принципа замыкания при использовании делегирования

- Фильтры безопасности и WMI

- Область действия и порядок применения групповых политик: практические советы

- Область действия групповых политик

- Порядок применения групповых политик

- Практические советы

- Видео:

- Иерархия и приоритеты объектов групповых политик (Hierarchy and priorities of group policy objects)

ГПО — принудительное применение — понятие и способы использования в IT-сфере

Один из ключевых инструментов администрирования Windows рабочих станций и серверов – это групповые политики (Group Policy), которые позволяют управлять настройками и параметрами операционной системы для пользователей и компьютеров. Значит, если вы администратор и хотите, чтобы все компьютеры и пользователи в вашем домене были настроены и работали одинаково, вам не обойтись без групповых политик.

Основное назначение групповых политик – это включение и применение настроек и конфигураций на несколько или сразу на все компьютеры или пользователей в домене. Когда вы настраиваете групповую политику, вы можете изменить различные параметры безопасности, параметры отображения, настройки приложений и многое другое для всех компьютеров в домене или для определенной группы пользователей.

Одним из важных понятий групповых политик является понятие «GPO enforced» (принудительная групповая политика), которая определяет, какие конфигурации и настройки будут применены в приоритетном порядке при обработке политик на компьютере или пользователе. Обычно, групповая политика имеет два режима: «Enforced» (принудительный) и «Disabled» (отключенный). Когда политика «Enforced» включена и применена к определенному объекту (компьютеру или пользователю), она всегда будет иметь приоритет над другими групповыми политиками, независимо от их порядка обработки и приоритета.

То, что групповая политика имеет приоритетное значение при настройке компьютеров или пользователей, означает, что она будет замещать или перекрывать настройки, указанные в других политиках. Это часто используется для установки общих настроек безопасности или настроек, основанных на роли или принадлежности к определенной группе пользователей или компьютеров.

GPO enforced: особенности использования и применение

Особенности использования GPO enforced

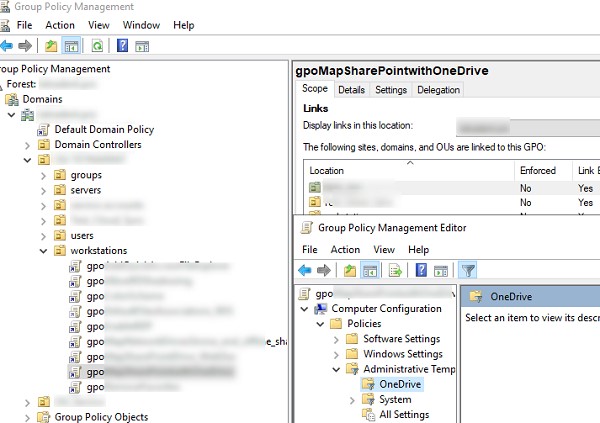

Статус «enforced» означает, что политика, на которую он наложен, применяется со всей своей силой и не может быть перезаписана нижеуровневыми политиками. Для задания этого статуса администратору необходимо выполнить следующие действия:

- Открыть консоль управления групповой политикой (GPMC).

- В навигационной панели слева выбрать групповую политику, к которой необходимо применить статус «enforced».

- Щелкнуть правой кнопкой мыши на выбранной политике и выбрать в контекстном меню пункт «Доступ к компьютеру».

- Перейти на вкладку «Область применения» и выбрать необходимую группу пользователей или компьютеров.

- Нажать кнопку «Изменить».

- В открывшемся окне выбрать секцию «Область безопасности» и установить галочку напротив опции «Принудительно».

- Нажать «ОК» для сохранения изменений.

Теперь выбранная групповая политика будет применяться со статусом «enforced» на все компьютеры или пользователей, входящих в выбранную группу. Это значит, что нижеуровневые политики не будут перезаписывать эту политику.

Применение GPO enforced

Установка статуса «enforced» на политику позволяет гарантировать применение конкретной политики без возможности ее перезаписи. Это особенно полезно в случаях, когда необходимо установить сильные политики безопасности или применить настройки на уровне всей организации.

В случае, если на одном уровне присутствуют несколько политик с наложенными на них статусами «enforced», будет применяться порядок их следования. При этом политика с наибольшим числом «enforced» будет иметь приоритет перед остальными.

Важно отметить, что статус «enforced» применяется только к группе пользователей или компьютерам, указанным в области применения политики. Если на компьютерах отключен механизм обработки GPO (Group Policy processing), настройки с применением статуса «enforced» не будут применяться.

Кроме того, при использовании статуса «enforced» нужно быть внимательным, так как он может быть перезаписан при использовании «замыкания» (loopback processing) или изменении области применения политик.

В целом, использование GPO enforced позволяет администратору полностью контролировать применение групповых политик и обеспечивает идентичные настройки для всех компьютеров или пользователей в определенной группе.

MSBRO: возможности и преимущества

Каждая групповая политика (GPO) содержит секции, в которых определены разрешения для конкретных действий. При наличии нескольких политик в одном контейнере (например, домен или организационная единица), секции политик «применяются» к пользователям и компьютерам в определенной последовательности. Это означает, что при одновременном присутствии нескольких секций, предыдущие секции могут перезаписывать значения из следующих.

MSBRO позволяет управлять порядком применения секций и изменять приоритет разрешений. Благодаря этому, можно определить, какая политика будет применяться первой, какая — второй и так далее. Это дает возможность точно настроить, какие действия будут выполнены на компьютерах или пользователях после применения политик.

Основное преимущество использования MSBRO состоит в возможности создать иерархическую структуру разрешений. Это позволяет определить, какие разрешения наследуются от родительских контейнеров и какие установлены на уровне дочерних контейнеров. Таким образом, можно четко определить, какие разрешения будут применяться к каждому компьютеру или пользователю в Active Directory.

Преимущества использования MSBRO включают:

- Гибкость настройки: возможность применять разрешения в определенной последовательности и изменять приоритеты.

- Эффективность: возможность оптимизировать применение разрешений и исключить конфликты между различными групповыми политиками.

- Простота использования: управление порядком применения секций осуществляется с помощью графического интерфейса Active Directory Users and Computers.

- Расширяемость: возможность использовать MSBRO для настройки разрешений в других службах Windows Server, таких как DFS и Print Services.

Чтобы использовать MSBRO, вам необходимо открыть вкладку «Advanced» в свойствах компьютера или пользователя, а затем выбрать «Advanced Security Settings». В этой вкладке вы можете настроить разрешения для конкретных действий и указать порядок их применения.

Например, если вы хотите разрешить доступ к определенным сетевым ресурсам только для компьютеров определенной группы, вы можете создать групповую политику (GPO), включающую MSBRO, и настроить разрешения таким образом, чтобы они применялись только к этой группе компьютеров.

В результате использования MSBRO можно достичь более точной настройки разрешений и управлять ими в компьютерных и пользовательских средах Active Directory Domain Services. MSBRO — это мощный инструмент, который позволяет создать более гибкую и безопасную среду для вашей организации.

Замыкание групповой политики: принципы и применение

Групповая политика (Group Policy) в Windows предоставляет средства централизованного управления настройками компьютеров и пользователей в сети. При этом возникает вопрос о применении групповой политики к различным группам и объектам в сети.

Ключевыми понятиями в замыкании групповой политики являются «порядок обработки» и «объекты политики». Порядок обработки определяет, как именно различные группы политик будут применяться к объектам. Объекты политики могут представлять собой пользователей, компьютеры, группы или контейнеры.

Групповая политика работает по принципу «последний применяется» – это означает, что права и настройки, заданные в последних политиках, имеют приоритет над предыдущими. Если две политики конфликтуют между собой, то будет применяться настройка из последней установленной политики.

Групповая политика наследуется от группы на стороне сервера домена и применяется на локальных компьютерах и пользователях. Это означает, что если политика включена для домена, то она будет применяться для всех компьютеров и пользователей в этом домене. Однако можно строго задать секции, в которых политика будет включена или запрещена, используя фильтры или настройки включения/отключения.

Новые фильтры в групповой политике позволяют более гибко настраивать применение политик к компьютерам и пользователям. Для применения политики к определенному компьютеру или группе компьютеров можно использовать фильтр WMI или фильтр по имени компьютера. Аналогично, для применения политики только к определенной группе пользователей можно использовать фильтр по группе или по имени пользователя.

Применение групповой политики может быть включено/отключено на уровне домена, уровне сайта, уровне диаграммы и уровне области. При этом применение групповой политики на более высоком уровне перезаписывает применение на более низком уровне. Например, если групповая политика была включена на уровне домена и запрещена на уровне компьютера, то она будет применяться на уровне домена, но не на уровне компьютера.

Настройки групповой политики применяются в следующем порядке: local, site, domain, organizational unit (OU). Настройки, заданные на уровне OU, имеют самый высокий приоритет и перезаписывают настройки на более высоких уровнях.

В целом, замыкание групповой политики включает в себя определение порядка обработки политик и применение их к соответствующим группам и объектам. Знание основных принципов и применение правильного порядка обработки помогает администраторам настроить групповую политику на сети, чтобы достичь желаемых результатов.

Делегирование групповых политик: эффективное управление

Делегирование групповых политик дает возможность администраторам разных уровней безопасности использовать политики для настройки компьютеров и пользовательских учетных записей в определенных областях (site, domain, organizational unit) с учетом статуса «enforced», который гарантирует применение настроенных политик к объектам в данной области.

Использование делегирования групповых политик

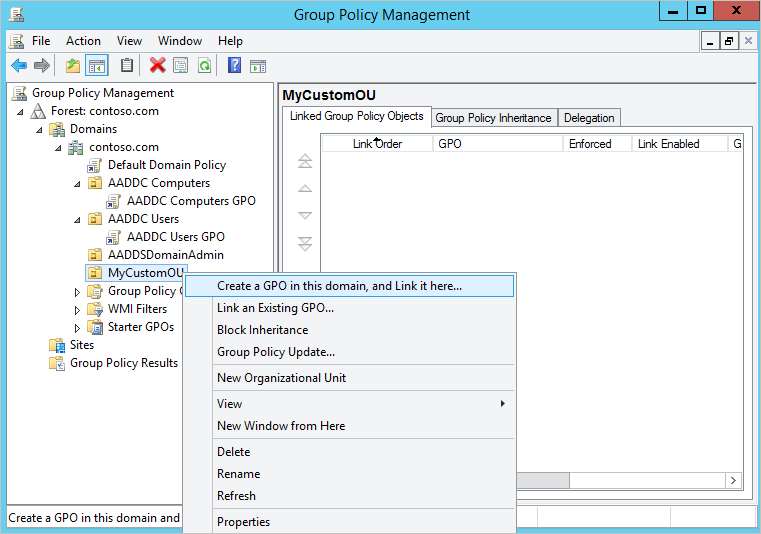

Для использования делегирования групповых политик следует:

- Выбрать контейнер (site, domain, organizational unit), к которому будет применяться делегирование.

- Назначить администратора для данной области, который будет ответственен за настройку и управление групповыми политиками в этом контейнере.

- Включить настройки делегирования в политиках группы, чтобы новые права и разрешения применялись к контейнеру и его объектам.

- Применить настройки делегирования и убедиться, что они успешно применяются к объектам.

Применение принципа замыкания при использовании делегирования

При использовании делегирования групповых политик, важно помнить о принципе замыкания (loopback processing), который позволяет применять групповые политики к компьютерам в других областях. Например, если настройки делегирования применяются к пользовательским учетным записям, то политики группы, применяемые к компьютерам входа пользователей, также будут применяться.

В этом случае, администратор может использовать функцию замыкания (loopback processing) в режиме «Merge» или «Replace» для настройки специфических политик группы, которые будут применяться только на компьютерах в данной области. Это позволяет управлять доступом пользователей к определенным приложениям или ресурсам, основываясь на их принадлежности к определенным компьютерам.

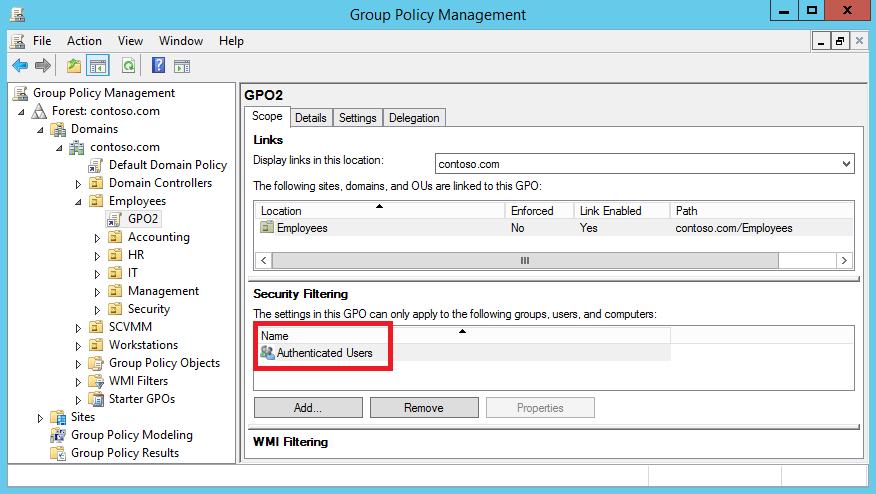

Фильтры безопасности и WMI

Еще одним полезным инструментом при использовании делегирования групповых политик являются фильтры безопасности и WMI. Фильтры безопасности позволяют администраторам определять, к каким пользователям или группам применяются определенные политики, а WMI-фильтры позволяют применять политики только на компьютерах, которые соответствуют определенным условиям, например, по типу операционной системы или уровню производительности.

Итак, делегирование групповых политик — это эффективный инструмент для управления безопасностью и конфигурацией в сетевом окружении. Правильное использование делегирования, применение принципа замыкания и использование фильтров безопасности и WMI помогут администратору добиться гибкого и надежного управления групповыми политиками.

Область действия и порядок применения групповых политик: практические советы

Область действия групповых политик

Область действия групповых политик определяет, к каким объектам в домене применяется данная политика. Обычно GPO применяются к компьютерам и пользователям, которые находятся в определенных контейнерах или группах в Active Directory. Можно использовать фильтры для изменения области действия политик и применения их только к определенным объектам.

В Windows есть различные уровни области действия GPO:

- Site — настройки применяются ко всем объектам в данном месте сети (сайте).

- Домен — настройки применяются ко всем объектам в данном домене.

- Organizational Unit (OU) — настройки применяются к объектам в определенном контейнере OU.

Если GPO настроены на разных уровнях, то применяется следующий приоритет: Site, Domain, OU. Если настройки в GPO конфликтуют между разными уровнями, то настройки находящиеся ближе к объекту будут иметь приоритет перед предыдущими. Например, если определенная настройка включена на уровне домена и отключена на уровне OU, то она будет включена для всех объектов в данной OU.

Порядок применения групповых политик

Порядок применения групповых политик определяет, какие политики будут применяться к конкретному пользователю или компьютеру. Каждая политика имеет свой порядок применения, который определяется циклом обработки GPO, называемым LSDOU (Local, Site, Domain, OU).

В этом цикле применение начинается с локальной GPO, которая присутствует на компьютере. Затем проверяется GPO сайта, потом GPO домена, а затем GPO, связанная с OU, в которую входит объект. Если есть GPO, применяемая на каждом уровне, то настройки из этих GPO объединяются, и настройки с более высоким уровнем имеют приоритет.

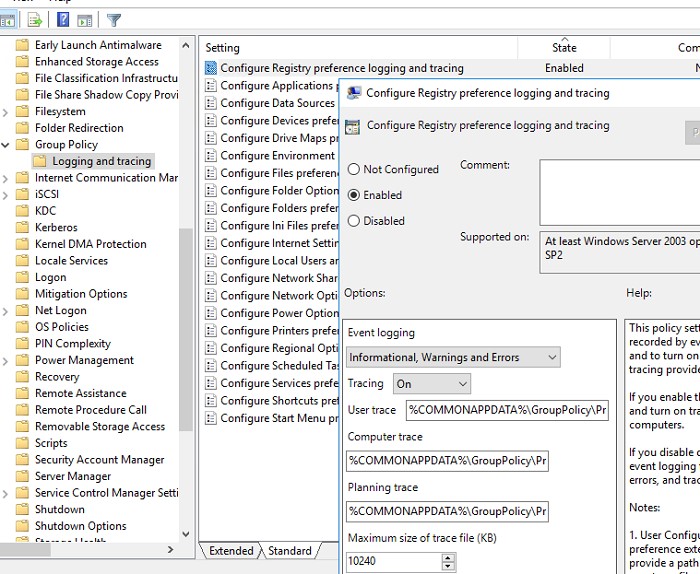

Затем выполняется проверка фильтров и WMI фильтры, которые определены для GPO. Фильтры могут включать или исключать определенные объекты или условия в зависимости от заданных критериев. Если объект проходит фильтры, то настройки GPO применяются. Если фильтры не настроены или не прошли, то GPO не применяется.

Практические советы

Вот несколько практических советов, связанных с областью действия и порядком применения групповых политик:

- Организуйте свои объекты в домене так, чтобы соответствующие компьютеры и пользователи находились в нужных OU и группах.

- Учитывайте порядок применения GPO при настройке политик. Если вы хотите, чтобы определенная настройка была применена с большим приоритетом, убедитесь, что она находится ближе к объекту встрече в цикле LSDOU.

- Используйте фильтры и WMI фильтры для точного применения GPO только к определенным объектам или условиям.

- Проверяйте и диагностируйте применение GPO с помощью инструментов, таких как gpresult, gpupdate и rsop.msc.

- Соблюдайте осторожность при использовании функции GPO enforced (принудительно применять политику). Эта функция позволяет принудительно применять GPO даже если у пользователя или компьютера есть более высокий приоритетный GPO. Это может привести к нежелательным результатам.

- Периодически оценивайте и обновляйте свои политики, чтобы отражать текущие потребности организации и изменения в IT-среде.

В итоге, область действия и порядок применения групповых политик играют важную роль в управлении настройками и параметрами в сети Windows. Знание и понимание этих концепций поможет администраторам эффективно использовать GPO и обеспечить соответствие требованиям организации.

Видео:

Иерархия и приоритеты объектов групповых политик (Hierarchy and priorities of group policy objects)

Иерархия и приоритеты объектов групповых политик (Hierarchy and priorities of group policy objects) by Stanislav Kuznetsov 972 views 3 years ago 12 minutes, 32 seconds